글을 쓰기에 앞서, 샘플 URL 제공에 흔쾌히 도움 준 울지않는벌새 블로그의 벌새 형께 감사드립니다. ( __);

이전 글인 다음 세대 V3, AhnLab Next V3 – 파일 분석 보고서에서 이어지는 글입니다.

1. 개요

다양한 위협을 차단할 수 있는 네트워크 기반 탐지와, 평판 기반 탐지 외에 존재하는 행위 기반 탐지는 말 그대로 해당 프로그램의 행위에 기반하여 탐지하는 성격을 지닌 탐지 기법으로, 수상한 움직임에 의해 실시간으로 삭제한다는 점에서, 평판 기반 탐지와는 차이가 있다고 볼 수 있습니다.

평판 기반 탐지에서 보고서나 실행 할 때 물어보는 것은 말 그대로 사용자에게 선택의 기회를 주는 것과는 달리, 이러한 행위 기반 탐지에서는 V3가 자체적으로 판단하여 삭제한다는 것에 의의를 둡니다.

물론 그렇기 때문에 오진이 있을 수 있지만, 평판과는 다른 심각한 악성 행위에 의한 진단이기 때문에 오진보다는 진단하지 못하는 파일에 대한 차단에 더 큰 의의를 둘 수 있습니다.

특히 행위 기반 탐지로의 검출은 실제 V3가 TS 엔진으로 검출하지 못할 때 일어나기 때문에, 확장 탐지 개념으로 보아야 할 것입니다.

2. 활성화

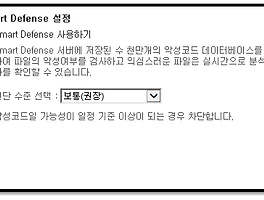

이러한 행위 기반 탐지는 AhnLab에서는 MDP라는 진단명을 활용하고 있으며, Next V3의 핵심 기능이기도 합니다. (Multi-Dimensional Protection) 이 기능은 기본적으로 실시간 보호가 활성화 되어 있어야 하며, 환경 설정에서

라는 기능이 기본적으로 활성화 되어 있어야 보호할 수 있습니다.

3. 작동

실제 MDP 사전 보호의 보호를 받기 위해서 사용자가 알아야 하거나 따로 할 것은 없습니다. 행위 기반 탐지는 전적으로 V3가 담당하기 때문인데, 만약 자신이 익스플로잇을 배포하는 홈페이지에 접속한다고 가정하였을 때를 생각해보면 쉽습니다.

일단 네트워크 탐지 기능으로도 검출하지 못하고, 평판 기능으로도 걸러내지 못할 경우에는 MDP 사전 보호에서 검출하게 됩니다. 또한 사전 보호라는 이름처럼 단순히 검출 뿐만 아니라, 특정 프로세스나 파일 등이 자의던, 타의던 행동되는 행동을 제어하는 역할까지 합니다.

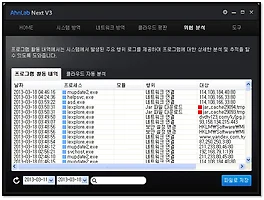

MDP 사전 보호의 경우 다른 탐지 기능과 달리 직접적으로 시스템에 가장 와 닿습니다. 실제 위의 사이트는 JAVA 취약점으로 인한 사이트이며, JAVA의 취약점에 의해 의도하지 않은 JAVA가 실행되며 캐시 파일이 생성되고, 또한 악성파일도 다운로드 되는 것을 확인할 수 있습니다.

[좌측 oTAvvK6f.vbs 우측 c0315.exe]

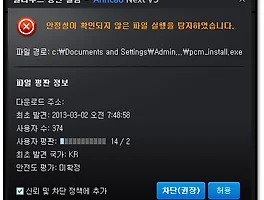

여기에서 실제로 c0315.exe 파일은 V3가 Trojan/Win32.Patcher라는 진단명으로 검출하였고, 평판도 좋지 않으나, Malware/MDP.DriveByDownload (64)라는 검출은 MDP 검출 기능과 동일합니다. 실제로 창도 조금 다르고, 좌측의 경우 '악성코드와 유사한 방법으로 실행파일을 생성'했기에 DBD 형식으로 검출하였음을 알리고 있습니다.

그 외에도 Malware/MDP.Download (110)이라는 진단명과 함께 '악성으로 진단된 IP/URL에 접속'하여 Download라는 이름으로 검출하였다는 MDP 차단 알림 창이 뜨는 것을 보면, 실제 몇몇의 규정된 행위에 부합할 경우 '필터링' 같은 개념으로 검출한다고 볼 수 있습니다.

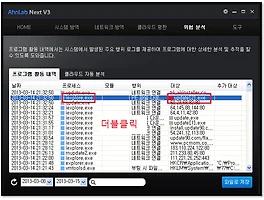

또한 악성코드를 V3가 검출하지 못하거나, 이미 실행되었을 경우에는

밑의 붉은색 박스와 같이 '시스템 위협 행위'에 대해 MDP 사전 보호 명목으로 프로세스 종료를 한 것을 볼 수 있습니다. 해당 프로세스의 경우 모두 윈도우 기본 프로세스들로, 악성 코드가 무엇인가를 실행하려고 했음을 알 수 있으며, MDP 사전 보호가 이를 감지하고 강제로 종료시켰습니다.

여기에서 실제 MDP로 검출 차단한 oTAvvK6f.vbs의 VT결과는, 45개 중 10개 백신이 검출하며, ESET, Avast, Avira AntiVir 등이 JAVA Exploit으로 검출하고 있었으며, V3는 검출하지 못했습니다. 따라서 MDP 보호 기능을 활성화 할 경우, 추가적인 검출 능력에 향상을 꾀할 수 있음을 알 수 있습니다.

4. 의의

다양한 위협에 대응하면서 MDP 사전 보호는 가장 시스템에 밀착된 형식이라는 것을 알 수 있습니다. 이 기능을 활성화 한다면 제로데이(취약점 공격) 공격에 조금 더 능동적으로 대처할 수 있게 됩니다. 전의 글에도 언급하였듯, 세상의 모든 제로데이(ZeroDay) 공격을 사전에 검출하고 차단할 수 있으면 좋겠지만, 실제로 그런 것을 거의 불가능합니다.

MDP 사전 보호는 이러한 취약점이나 능동적 공격에 대응하기 위한 기술로, 특정한 행동을 할 경우 진단명 'MDP'로 검출하게 되며, 시스템 위협 행위에도 대응하게 됩니다. 단순히 검출하는 것으로 끝내는 것이 아니라, 후의 행동을 제어한다는 것을 주의 깊게 볼 필요가 있습니다.

실제 oTAvvK6f.vbs의 사례에서도 볼 수 있듯, 검출하지 못하는 취약점의 행동이나 악성코드의 움직임을 사전에 차단하고 마지막으로 치료할 수 있다는 점에서 MDP는 매우 긍정적이며, 반드시 활성화 시켜야 하는 기능이라고 봐야 합니다.

단, 혹시라도 오진의 경우 MDP 진단은 평판 기반 탐지나 네트워크 기반 탐지의 경우와 다르게 물어보지 않고 실제로 삭제하기 때문에, 도구 -> 검역소에서 복원하는 절차가 필요합니다.

다음 글인 다음 세대 V3, AhnLab Next V3 – 위협 분석 (1)에서 이어집니다.

'IT, Security' 카테고리의 다른 글

| 다음 세대 V3, AhnLab Next V3 – 위협 분석 (2) (0) | 2013.03.18 |

|---|---|

| 다음 세대 V3, AhnLab Next V3 – 위협 분석 (1) (0) | 2013.03.18 |

| 다음 세대 V3, AhnLab Next V3 – 파일 분석 보고서 (2) | 2013.03.15 |

| 다음 세대 V3, AhnLab Next V3 – 평판 기반 탐지 (2) (1) | 2013.03.14 |

| 다음 세대 V3, AhnLab Next V3 – 평판 기반 탐지 (0) | 2013.03.14 |