이전 글인 다음 세대 V3, AhnLab Next V3 – 평판 기반 탐지 (2)에서 이어지는 글입니다.

1. 개요

Next V3의 새로운 기능인 파일 분석 보고서의 기능에 대하여 알아봅니다. V3의 보고서 기능은 두 가지 종류가 있는데, 네트워크 관련 보고서는 짧게나마 네트워크 기반 탐지에서 다루었습니다. 강화된 보고서 기능은 사용자 편의성을 더 높게 해주는 효과가 있었으며, 보다 더 정밀하게 검사할 수 있게 되었습니다.

2. 파일 분석 보고서의 접근

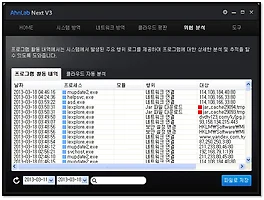

실제 프로그램 내 대부분의 프로그램 이름이나 경로, 호스트 주소는 더블클릭이나 클릭할 경우 파일 분석 보고서를 사용할 수 있습니다. 전부 다 설명할 수는 없겠지만, 크게 몇 가지만 나누자면,

2-1. 프로그램 내의 접근

네트워크 방역과 클라우드 평판 모두 동일하게, 더블클릭 형식으로 접근할 수 있습니다.

2-2. 윈도우 확장 접근

윈도우 확장 쉘에서 파일 분석 보고서로 접근할 수 있습니다. 단 이 경우 접근한 파일 분석 보고서는 단순한 버전 긁어오기에 불과합니다. (따로 분석되는 게 없이, 버전 정보를 표로 표시하는 수준입니다.)

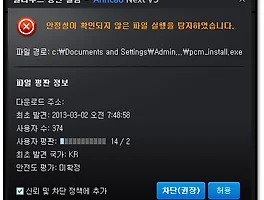

2-3. 알림 창에서의 접근

차단 알림 창에서의 접근은 더블 클릭이 필요 없이, 그냥 클릭만으로 접근이 가능하고, 파일 평판 정보에서도 접근이 가능한 점을 확인하여야 합니다.

3. 요약 설명

파일 분석 보고서의 내용은 매우 길기 때문에 부분 설명에만 그치려고 합니다. 아래에 기술되는 내용은 모두 반드시 확인해보아야 하는 것이며, 그 외에 설명 되지 않은 기능은 짧게만 설명합니다.

3-1. 안전도 평가

안전도 평가 항목은 분석 보고서의 가장 위에 기술됩니다. 요약 정보에서 가장 중요한 기능으로, 악성과 정상, 알 수 없음(Unknown)을 잘 구별하여 판별해야 합니다. 중요한 것은 V3가 검출한다 하더라도 클라우드 시스템에 해당 파일이 없을 경우 Unkown이라고 뜬다는 것입니다.

예를 들어 eicar 테스트 파일을 자신이 만들었을 때, V3는 EICAR-TEST 라고 진단을 하겠지만, 파일 자체는 자신이 따로 만든 것이므로 네트워크에 있지 않기 때문에 안전도 평가에서 Unknown 처리가 됩니다. 즉, 안전도 평가는 AhnLab의 클라우드 시스템에 기반한다는 점을 잊어서는 안 됩니다.

3-2. 디지털 서명

디지털 서명은 버전 정보의 하위에 위치합니다. 해당 파일에 대한 디지털 서명이 공인된 기관에서 이루어졌는지, 인증서가 정상인지 또는 인증서가 아예 없는지 또한 확인할 수 있습니다. 이게 없다고 하더라도 반드시 문제가 되는 것은 아닙니다.

하지만 자신이 의심이 가고, V3 또한 평판 필터링에서 의심된 행위를 검출하였을 때에도 디지털 서명이 없다는 것은 악성의 위험이 있으므로 실행 또는 차단에 있어서 판별하는데 도움이 됩니다.

3-3. 의심 행위 이력

의심 행위는 평판 필터링에서 본 것처럼, 의심 행위에 부합하는 행동을 기록합니다. 기준은 네트워크 기반 탐지 글에서 확인할 수 있습니다.

의심 행위 이력은 한 가지만 가지고 판단하는 것보다, 전후 상황을 잘 연계하여 판단하여야 합니다. 단순하게 '네트워크 연결을 시도했습니다.'는 전혀 위험한 것이 아니며, 중요한 것은 '악성 사이트에서 다운로드 되었습니다'라는 것과 연계하여, '악성 사이트에서 다운로드된 파일이 무엇인가 연결을 실시한다'라고 판단해야 합니다.

의심 행위 이력은 다양한 필터링에 맞게 세세하게 나열되며, 보다 직접적으로 사용자에게 '어떠한 행위를 한다'고 조언을 줌으로써 초보자도 쉽게 알 수 있는 기능입니다.

이 기능으로 판별하기 어렵다면, 3-7.이 더 판단하기 편한 자료가 될 것입니다.

3-4. Dropper 정보

드로퍼의 경우 해당 파일이 누구에 의해 생성 되었는지를 알 수 있습니다. 만약 IE가 B.exe라는 파일을 다운로드 받았다고 가정하였을 때, 다음과 같이 나타나겠지요.

중요한 건 IE가 아닌 다른 파일이 프로그램을 생성하였을 때 확인하는 것입니다. 여기에서 평판은 정보에 나오는 프로세스 이름입니다. 이를 통해 프로세스가 상대적으로 안전한지, 위험한지 판단할 수 있습니다. 만약 알려지지 않은 프로세스가 이름도 수상하고 평판도 안 좋다면 이 파일에 대한 의심 또한 해야 합니다.

3-5. 다운로드 URL

이 파일이 어떠한 경로에 의해 다운로드 되었는지 알 수 있습니다. 만약 링크가 정상적인 도메인이 아닌 IP 주소이거나, 어떠한 경로로 다운로드 되었는지 등의 역 추적을 할 수 있기 때문에 사후에 유용하게 판단될 수 있습니다.

다운로드 URL의 국적을 알 수 없다는 것은 아쉬운 부분입니다.

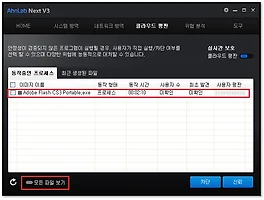

3-6. 클라우드 기본 정보

클라우드 기본 정보는 클라우드 시스템에 등록된 경우 확인할 수 있습니다. 클라우드 시스템에 등록된 정보를 알 수 있기 때문에 판단하는데 요긴합니다. 해당 파일은 PUP 파일인데, 불필요한 프로그램인 만큼 확실히 사용자 평판에서 비추천 항목이 더 많은 것을 알 수 있습니다. 이럴 경우 악성임을 판단해도 좋겠지요.

3-7. 클라우드에서 발생한 의심 행위

클라우드에서 발생한 의심 행위는 실제 시스템에서의 의심 행위가 발생한 것은 아닙니다. 클라우드 내에서 기록된 의심 행위들을 종합적으로 불러오는 것입니다. 단순한 시스템 내의 의심 행위만을 생각한다면, 분석 보고서가 동적이지 않기 때문에 분석 보고서를 연 뒤에 추가로 더 의심 행위가 일어날 수도 있죠.

그것을 확인할 수 있겠지만 대부분의 경우 실시간으로 확인은 불가능합니다. 따라서 클라우드에서의 누적된 의심 행위를 보고 이 프로그램이 아직 하지 않은, '앞으로 할 것'들을 유추해내는 것이 가능합니다. 단순히 의심 행위 목록에서만 '네트워크 연결에 의해 다운로드 되었다'라는 것만 있지만, 클라우드에서 발생한 의심 행위는 더욱 더 누적된 것을 보여주기 때문에, 위협이 점차 진행되기 전에 미리 파악하여 해당 파일을 검출하는 것이 가능합니다.

또한 실제 행위에 대한 기록이기 때문에 신뢰할 수 있습니다.

3-8. 주요 행위

주요 행위는 매우 중요합니다. 실제 파일이 무슨 일을 하는지 모니터링하는 것인데, 이를 통해 어떠한 행위를 하는지 정확하게 유추할 수 있게 됩니다. 여기에서 주의 깊게 보아야 할 것은 프로세스, 행위, 대상 등으로 pcm_install.exe 파일이 PE 파일과 IE BHO(확장기능)을 등록하는 것을 볼 수 있습니다.

만약 install.exe 파일이 악성코드라면 저기에서 설치하는 모든 프로그램은 위험한 요소로 생각할 수 있겠지요. 역시 아이콘 색깔 별로 판단을 나눠서 할 수 있기 때문에, Blacklist(악성), Whitelist(정상), Unknown(알 수 없음) 아이콘을 잘 구분하여 판단하는 것이 좋습니다.

파일 분석 보고서의 모든 파일 이름은 해당 파일의 파일 분석 보고서로 이동되오니, 추적하는 것이 훨씬 더 간단합니다.

3-9. 진단 정보

진단 정보는 V3의 진단명을 보여줍니다. 다소 무시해도 되지만, 이 파일을 V3가 검출했는지 여부를 확인할 때 도움이 되며, 3-1. 에서처럼, 안전도 평가에서는 정상이나 Unknown으로 나오더라도, V3가 검출했을 수 있으니 확인하는 것이 필요합니다.

3-10. VirusTotal의 정보 활용

가장 멋진 기능입니다!!

파일 분석 보고서의 묘미 중 하나는 바이러스 토탈 결과를 확인하고 인용할 수 있다는 점입니다.

- 바이러스 토탈은 멀티 스캔 사이트로써, 여러 백신들이 해당 파일을 어떻게 검출하고 있는지를 확인해줄 수 있는 매우 유용한 사이트입니다.

파일 분석 보고서에서 참조할 가장 큰 기능으로, 만약 V3가 진단하지 못한다 하더라도 다른 여러 백신들의 진단 여부를 알 수 있으므로, 악성코드 판단 여부에 가장 큰 영향을 끼칩니다. 해당 바이러스 토탈 결과를 보면 V3는 검출하지 못하지만, Avast나 Comodo 등이 진단하고 있는 것을 볼 수 있습니다.

물론 감염 의심 기능으로 검출한 것인지 이용자 본인이 확인을 해 보아야 겠지만, 만약 저렇게 진단이 많으면 일단 '의심' 정도는 해 보아야 합니다. 단 주의 깊게 봐야할 점은 Update Date로, VT스캔이 실시간으로 매번 이뤄지지 않고, 한번 등록된 VT는 계속 유지된다는 점을 잘 기억해야 합니다.

만약 오진이라면 저기에서 진단을 철회한 백신들도 있을 것이며, 정상 진단이라면 위의 결과보다 많은 백신들이 더 진단을 하겠지요. 즉 VTScan이 이루어진 시점을 잘 생각하고, 단순히 참고용으로만 사용해야 합니다. 무조건 신뢰하기는 어렵습니다.

개인적으로 보안 업체가 이 정도로 준수한 파일 분석 보고서 기능을 사용자에게 제안한다는 것이 굉장히 흥미롭습니다.

4. 활용과 정리

파일 분석 보고서는 Next V3의 핵심 기능 중 하나이자, 매우 정밀하고 보기 간편하게 되어 있다는데 있어서 의의가 큽니다. 이러한 수준의 보고서를 제공하는 보안 프로그램은 본 적이 없습니다. 그런 만큼 매우 흥미롭고 긍정적인 기능이라는데 있어, 누구도 이견이 없으리라 생각됩니다.

또한 V3의 모든 기능 중에서 자유롭게 보고서로의 접근이 가능한 점, 여러 기능을 통해 사용자가 판별할 수 있다는 점에서 '평판 기반 탐지'라는 목적을 전부 달성했다고 보여집니다.

다만 이러한 기능은 고급 사용자일수록 사용하기 자유롭다는 점은 양날의 검입니다. 이것은 단점이라고 보기는 힘든 점이지만, 말 그대로 보안 프로그램만을 이용하고 싶은 사람은 관련 지식이 없기 때문에 파일 분석 보고서를 보고도 제대로 판단하지 못할 것입니다.

파일 분석 보고서는 사용하기에 따라 단순히 파일 모니터링에서부터, 실제 검출되지 않는 악성코드 모니터링까지 그 범위가 다양하므로, 단순히 악성임을 판단할 때 사용하는 것도 좋지만, 파일에 대한 정보를 역추적하거나, 일목요연하게 정리된 것을 원할 때에도 사용할 수 있으리라 생각됩니다.

그러니 사용자가 기능에 대한 이해도를 높인 후 사용하는 것이 좋으며, 제 글이 그 지표가 되길 진심으로 바라겠습니다. 이번으로 평판 기반 탐지에 대한 부분을 마치고, 행위 기반 탐지에 대해 서술하겠습니다. ( __);;

다음 글인 다음 세대 V3, AhnLab Next V3 – 행위 기반 탐지에서 이어집니다.

'IT, Security' 카테고리의 다른 글

| 다음 세대 V3, AhnLab Next V3 – 위협 분석 (1) (0) | 2013.03.18 |

|---|---|

| 다음 세대 V3, AhnLab Next V3 – 행위 기반 탐지 (0) | 2013.03.18 |

| 다음 세대 V3, AhnLab Next V3 – 평판 기반 탐지 (2) (1) | 2013.03.14 |

| 다음 세대 V3, AhnLab Next V3 – 평판 기반 탐지 (0) | 2013.03.14 |

| 다음 세대 V3, AhnLab Next V3 – 네트워크 기반 탐지 (0) | 2013.03.10 |