이전 글인 다음 세대 V3, AhnLab Next V3 – 행위 기반 탐지에서 이어지는 글입니다.

새로 나올 V3의 베타 버전을 살펴보고 있는 이 글에서, 이번에는 위협 분석과 도구에 대하여 살펴보겠습니다.

1. 위협 분석

위협 분석에서는 '모니터링의 결과'를 사용자에게 안내합니다. 이는 매우 편리한 기능으로, 여러 다른 기능(보고서, 방역, 평판)과 연계하여 악성 프로그램을 찾을 수 있도록 도와주곤 합니다. 특히, 프로그램 활동 내역의 경우 그 기록이 매우 세세하고 알기 쉽게 되어 있기 때문에, 초보자도 쉽게 찾을 수 있습니다.

1-1. 프로그램 활동 내역

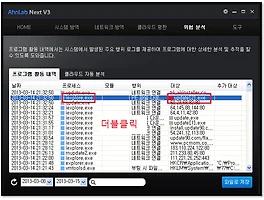

프로그램 활동 내역에서는 실제 프로그램(프로세스)의 활동 내역을 볼 수 있습니다. 실제 행위 목록에서 볼 수 있는 말은 굉장히 세세하며, '네트워크 연결, 보안 설정 변경, 자신을 삭제, Jar 파일 다운로드, PE 파일 다운로드' 등에서부터 '프로세스 메모리 쓰기, 화면보호기 등록'까지 일일히 모두 열거 할 수 없을 정도로 세세하게 분류하여 기록됩니다.

[위협 분석 – 프로그램 활동 내역]

- 날짜 : 로그가 남겨진 시간

- 프로세스 : 행동의 주체

- 모듈 : 추가 확장 모듈

- 행위 : 프로세스가 주체적으로 한 행동

- 대상 : 파일의 생성이나, 연결 주소 등을 기록

- 추가 대상 : 대상에서 2차적으로 파생된 파일 등을 기록

여기에서 주의 깊게 살펴 보아야 할 것은

- 프로세스와 대상의 평판(네모 아이콘)을 반드시 볼 것.

- 대상에서 생성된 파일이나 링크를 유심히 볼 것.

- 행위를 통해 유추할 것.

이 세 가지가 되겠는데, 일단 평판이 괜찮다고 할 경우 크게 신경 쓰지 않아도 되겠지만, 평판이 알 수 없음(회색)이거나, 네트워크 주소의 경우 평판이 아이콘 형식으로 제공되지 않기 때문에 악성 사이트 일 수도 있다는 점을 잘 인지하고 있어야 합니다. 실제로 iexplore.exe에서의 네트워크 연결 중 일부는 악성 사이트로의 링크인데, 아이콘이 없으니 안전한지, 위험한지 알 수 없습니다.

또한 프로세스나 네트워크 이름은 모두 [파일 분석 보고서]나 [URL 분석 보고서]로 연결됩니다. 실제 평판이 붉은색이거나 회색일 경우 의심스러운 행동(수상한 사이트로의 연결, 알 수 없는 파일의 생성이나 다운로드)을 한다면 더블 클릭하여 파일 분석 보고서나 URL 분석 보고서를 보고 자세하게 상황 판단을 할 필요가 있습니다.

1-1-1. 날짜 검색과 색인

위협 분석은 시스템에 일어나는 대부분의 상황을 로그에 기록하는 형식으로 작동합니다. 따라서 로그의 양이 하루가 다르게 기하급수적으로 증가하게 됩니다. 따라서 이 정보를 시간대별로 나누어서 보는 것이 훨씬 더 효율적입니다. 실제 프로그램 활동 내역의 날짜를 클릭하면 다음과 같이 범위를 선택할 수 있습니다.

[분류 – 날짜 옵션]과 [색인]

날짜 검색으로 색인할 날짜를 선택하였다면, 오른쪽의 검색 창으로 목록을 검색할 수 있습니다. 프로세스, 모듈, 행위, 대상 파일 명까지 모두 검색이 가능합니다. 실제로 위험한 분류에 속하는, '자가 복제'라고 검색할 경우 '행위- 자가 복제'가 포함된 모든 리스트를 보여주는 것을 확인할 수 있습니다.

이 기능을 활용하면 자신이 원하는 정보만 골라 찾을 수 있다는 점이 장점입니다. 다만 '행위'에 무엇이 오는지 리스트가 없으므로 단순한 검색만은 어렵고, 무언가 자신이 찾을만한 검색 단어를 알고 있어야 합니다. 자가 복제나, PE 파일 다운로드 등의 단어를 사용자가 알고 있어야겠지요. 상용 버전에서는 해당 단어들을 도움말 형식으로 따로 제공할지도 모르겠습니다.

[PE 파일 생성에 대하여 검색했을 때]

이런 식으로 검색한 결과는, 파일 분석 보고서로 이어서 추가로 조사할 수 있습니다.

실제로 wffsa.exe라는 파일을 분석 보고서로 들어가면, 주요 행위 부분에 프로그램 활동 내역에 대한 기록이 적혀져 있는 것을 확인할 수 있습니다. 해당 파일은 악성코드로써, wd.exe가 자신을 복제하여 wffsa.exe 파일을 생성하고, 실행까지 담당하는 것을 볼 수 있습니다.

일련의 모든 과정이 남기 때문에 날짜 옵션으로 시간을 조정하는 것과, 필요하다면 색인 옵션으로 걸러내야 하지만, 전체 다 보아도 블랙리스트 위주로 본다면 보는 것에 크게 지장은 없을 것입니다. 단순히 재미를 위하거나, 프로그램의 모니터링을 위해 활용할 수도 있습니다. 위협 분석의 기능은 사용하기에 따라 용도가 조금씩 틀려질 수 있겠지요.

1-1-2. 내용 저장

활동 내역을 보면, 길이가 길어지는 링크 부분이나, 짜집기 형식으로 정리가 필요할 때, 또는 기록 저장을 위해 내용을 따로 복사하거나 저장해두는 것이 필요합니다.

해당 상황에서 파일로 저장을 누르면, 선택된 부분 뿐만이 아니라 해당 날짜에 해당되는 부분 전부가 저장 됩니다.

독특한 건 파일 이름이 날짜 같은 기준이 아니라 단순한 asd_program이라는 점입니다. *.csv 파일로 저장되며, 스프레드시트 프로그램이 없을 경우 메모장으로 열람할 수 있으며, 스프레드시트 프로그램이 있을 경우 훨씬 더 깔끔하게 볼 수 있을 것입니다. (csv 파일 자체가 , 로 구분한 데이터 파일을 말하는 것입니다.)

이렇게 전체를 저장하는 방법도 있고, 다중 선택을 복사하여 부분 저장하는 방법도 가능합니다. 즉 목록을 선택할 때 Shift나 Ctrl_ 을 누르고 클릭하게 되면 해당 범위나 원하는 항목을 다중 선택할 수 있게 되는데, 여기에서 Ctrl_C를 누르게 되면 해당 부분이 클립보드에 복사되는 형식입니다.

단 이렇게 복사된 항목은 전체 항목을 복사할 때처럼, 맨 위에 날짜, 프로세스, 모듈 등의 알림 구분이 없으며, 단순한 내용만 복사할 수 있음을 알 수 있습니다. 그러나 이 기능을 통해 사용자는 보다 더 원하는 내용만 파악할 수 있게 되고, 자신이 조사하고 싶은 링크나 항목들은 체계적으로 정리할 수 있게 해줍니다.

1-1-3. 시나리오

사용자가 이 기능을 활용하기에 가장 쉬우면서도 적당한 것은 시나리오로 생각하는 것인데, 단순한 '의심 파일에 대한 시나리오'를 보는 것만으로도 어느 정도 악성 코드에 대한 판단을 할 수 있게 됩니다.

하나의 FakeAV를 설치한다고 하였을 때, agent_setup.exe 파일의 경로를 잘 보면 마지막에 악성 코드로 판별되는 파일을 생성하는 것을 볼 수 있습니다. 이를 통해 agent_setup.exe 파일이 제공하는 서비스가 정상적이 아님을 확인 할 수 있습니다. 좀 더 자세한 결과를 보기 위해 optimizerpro.exe 파일의 파일 분석 보고서 (해당 이름 더블 클릭)에서 평판 정보와 클라우드에서 발생한 의심 행위를 보면

실제 평판이 20 비추천 되어 있고, 불필요한 프로그램을 생성한다는 클라우드 통계가 있으므로 이는 악성 파일로 취급하여도 상관 없을 것 같습니다. 따라서 agent_setup.exe로 실행된 파일을 언인스톨 하거나, 그 마저도 여의치 않을 경우 해당 생성된 파일을 일일히 더블 클릭하여 확인한 후 경로를 살펴 수동으로 삭제할 수 있습니다.

위와 같이 단순히 의심되는 프로그램의 관리 뿐만 아니라, 모니터링의 기록으로도 활용할 수 있어서 그 범용성이 상당히 높아 보입니다. 프로그램 활동 내역의 경우 다른 기능과 마찬 가지로, 사용자가 많이 알수록, 더욱 더 적극적으로 임할수록 양질의 결과를 얻을 수 있습니다.

바로 이어서, 클라우드 자동 분석에 대해 살펴보겠습니다. 다음 세대 V3, AhnLab Next V3 – 위협 분석 (2) 로 이어집니다.

'IT, Security' 카테고리의 다른 글

| 다음 세대 V3, AhnLab Next V3 - 도구 (2) | 2013.03.19 |

|---|---|

| 다음 세대 V3, AhnLab Next V3 – 위협 분석 (2) (0) | 2013.03.18 |

| 다음 세대 V3, AhnLab Next V3 – 행위 기반 탐지 (0) | 2013.03.18 |

| 다음 세대 V3, AhnLab Next V3 – 파일 분석 보고서 (2) | 2013.03.15 |

| 다음 세대 V3, AhnLab Next V3 – 평판 기반 탐지 (2) (1) | 2013.03.14 |