오후 10:08 2010-08-01 현재 유포 활성화. 접근에 주의하십시오. 저는 해당 사이트에 아무런 원한이 없음을 밝힙니다. 거론된 URL은 따로 가리지 않습니다. 그렇다고 접근하란 뜻이 아닙니다. 접근하였을 경우의 피해는 본인에게 있음을 명심하십시오. 이것은 경고를 위한 글임을 기억해주세요.

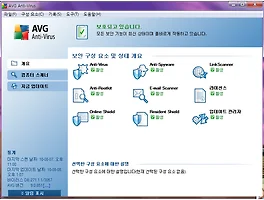

오늘 갑자기 코믹스톰에 접근하였더니 AVG AntiVirus가 경고를 알리더군요. 저는 무료 버전이 아닌 상용 버전을 사용하기 때문에 웹 스캐너가 활성화 됩니다. 그래서 경로도 같이 보여집니다만, 지난 번의 그 경로와 동일하더군요. 과거에도 코믹스톰은 악의적인 목적을 가진 사용자에게 강제수정된 적이 있었고, 그것을 많은 사람들이 알렸음에도 불구하고, 묵과하여 일주일 정도나 지난 후에 해결한 것으로 기억합니다. 그런 의미와 같은 URL이 다시 강제 수정되었다는 것은, 다시 한번 그 일을 겪지 않으리란 보장이 없다는 뜻입니다.

최초 다운로드 링크를 찾아보았습니다. 수상한 것이 있는 것은 common.js로, 지난 번과 똑같았습니다. common.js이 파일은 메인에 같이 다운로드 되는 파일인데, 하단에 악의적인 코드가 삽입되어 있음을 확인할 수 있었습니다.

해당 문자열을 복호화 하면 아래와 같은 URL 나옵니다.

이것은 아래로 연결됩니다.

AVG가 검출한 파일은 바로 이거죠.

Event.asp 파일을 열어 보면 아래와 같이 나옵니다.

암호화 되어 있으며, 해당 파일과 함께 이 파일이 얼마나 다운로드 되는가를 카운트 하는 카운터 또한 링크한 것으로 보입니다. (사진엔 없음)

복호화를 거치면 아래와 같이 나타납니다. 제작자는 복호화 과정을 반복하기 위해 새로고침을 계속 하게 하는 스크립트를 삽입 시켰습니다만.. 지우면 그만이죠. -_-;

아! 저기 Exploit과 악성 문자열이 보이는군요. (다큐멘터리 투로) 해당 파일을 한번 더 복호화 합니다.

최종 악성파일에 대한 문자열이 보이는군요. 안전을 위해 일부는 ????처리 시켰습니다.

이 스크립트들은 전체적인 취약점을 사용합니다. 그 정보는 아래와 같습니다.

CVE-2010-0806, Microsoft Internet Explorer After Free Peers DLL 으로, 해당 취약점은 Internex Explorer로 인해 나타납니다.

관련 링크는 마이크로소프트에서 배포한 문서를 참고하세요. (영문) : 링크

해당 취약점은 현재 패치가 공개 된 상태로, 윈도우 업데이트 중에서 3월에 패치된 사항입니다.

Microsoft Security Advisory (981374) Vulnerability in Internet Explorer Could Allow Remote Code Execution

패치를 한 경우, 해당 악성 파일은 실행되지 않으므로 안전합니다.

해당 파일이 무엇을 하는지는 알 수 없습니다. 최근 일본어 배우기에 전념하고 있어서 이쪽 분야를 접었거든요.

나중에 자동 분석이라도 조금 찾아 봐야겠습니다. 죄송합니다. 마지막으로 바이러스 토탈 링크 겁니다.

붉으며 굵은 부분은 정식 진단이며,

그 외에 그냥 굵음 처리는 휴리스틱 진단으로 정식 진단이 아닙니다.

- Antivirus Version Last Update Result

- AhnLab-V3 2010.08.01.00 2010.07.31 Malware/Win32.Heur.h4

- AntiVir 8.2.4.32 2010.07.30 TR/Crypt.ZPACK.Gen

- Antiy-AVL 2.0.3.7 2010.07.30 -

- Authentium 5.2.0.5 2010.07.31 -

- Avast 4.8.1351.0 2010.08.01 Win32:Malware-gen

- Avast5 5.0.332.0 2010.08.01 Win32:Malware-gen

- AVG 9.0.0.851 2010.08.01 SHeur3.AQRI

- BitDefender 7.2 2010.08.01 Gen:Trojan.Heur.GZ.dmX@bScqGrl

- CAT-QuickHeal 11.00 2010.07.31 (Suspicious) - DNAScan

- ClamAV 0.96.0.3-git 2010.08.01 -

- Comodo 5607 2010.08.01 TrojWare.Win32.Trojan.Agent.Gen

- DrWeb 5.0.2.03300 2010.08.01 Trojan.Siggen

- Emsisoft 5.0.0.34 2010.07.30 -

- eSafe 7.0.17.0 2010.07.29 -

- eTrust-Vet 36.1.7753 2010.07.31 -

- F-Prot 4.6.1.107 2010.07.31 -

- F-Secure 9.0.15370.0 2010.07.31 Gen:Trojan.Heur.GZ.dmX@bScqGrl

- Fortinet 4.1.143.0 2010.08.01 -

- GData 21 2010.08.01 Gen:Trojan.Heur.GZ.dmX@bScqGrl

- Ikarus T3.1.1.84.0 2010.08.01 Gen.Trojan

- Jiangmin 13.0.900 2010.08.01 -

- Kaspersky 7.0.0.125 2010.08.01 -

- McAfee 5.400.0.1158 2010.08.01 Artemis!702FD0E07990

- McAfee-GW-Edition 2010.1 2010.07.30 Artemis!702FD0E07990

- Microsoft 1.6004 2010.08.01 PWS:Win32/Magania.gen

- NOD32 5330 2010.08.01 -

- Norman 6.05.11 2010.08.01 W32/Suspicious_Gen2.BTXXW

- nProtect 2010-08-01.01 2010.08.01 -

- Panda 10.0.2.7 2010.08.01 Suspicious file

- PCTools 7.0.3.5 2010.08.01 -

- Prevx 3.0 2010.08.01 High Risk Cloaked Malware

- Rising 22.58.05.04 2010.07.31 Packer.Win32.UnkPacker.b

- Sophos 4.56.0 2010.08.01 Sus/UnkPack-C

- Sunbelt 6670 2010.08.01 -

- SUPERAntiSpyware 4.40.0.1006 2010.08.01 -

- Symantec 20101.1.1.7 2010.08.01 -

- TheHacker 6.5.2.1.328 2010.07.30 -

- TrendMicro 9.120.0.1004 2010.08.01 PAK_Generic.001

- TrendMicro-HouseCall 9.120.0.1004 2010.08.01 -

- VBA32 3.12.12.7 2010.07.30 Trojan.Agent.048

- ViRobot 2010.7.31.3965 2010.08.01 -

- VirusBuster 5.0.27.0 2010.07.31 -

- Additional information

- File size: 55296 bytes

- MD5...: 702fd0e0799083ccf7e0cd9f8d3f2a9b

- SHA1..: 738a64c05a34c9c292ed441f781b3a83682919d4

- SHA256: 4164010ea00f7df91186aeb7e8a51689b88112d307a2dfbcecc495ba28934217

'IT, Security' 카테고리의 다른 글

| AVG AntiVirus의 Outlook 악성 메일 차단 (0) | 2010.08.08 |

|---|---|

| 2010년 8월 3일 마이크로소프트 긴급 보안 공지 (0) | 2010.08.03 |

| 코리아 타임즈(koreatimes) 사이트가 타인에 의해 악의적인 목적으로 강제수정 되었다 (2) | 2010.07.19 |

| 한글과컴퓨터, HWP 포맷 공개 (0) | 2010.06.30 |

| 개인정보보호법안의 개정이 또 다시 좌절되었다 (0) | 2010.06.23 |